Questa ricerca esplora il panorama della sicurezza dei servizi rivolti a Internet ospitati su Amazon AWS, Microsoft Azure e Google Cloud Platform. Il cloud pubblico sta diventando sempre più popolare e la spesa totale dichiarata per l’infrastruttura cloud è cresciuta del 45,6% nel 2018. Amazon AWS ha mantenuto la propria leadership con una quota del 31,3% del mercato dei provider di servizi cloud (CSP), seguita da Microsoft Azure con il 16,5% e Google Piattaforma cloud, con il 9,5%. I CSP offrono vari modelli “as-a-service” che offrono alle aziende agilità e flessibilità per scalare le operazioni senza preoccuparsi dell’infrastruttura IT. Tuttavia, una singola configurazione non sicura può mettere a rischio l’intera infrastruttura.

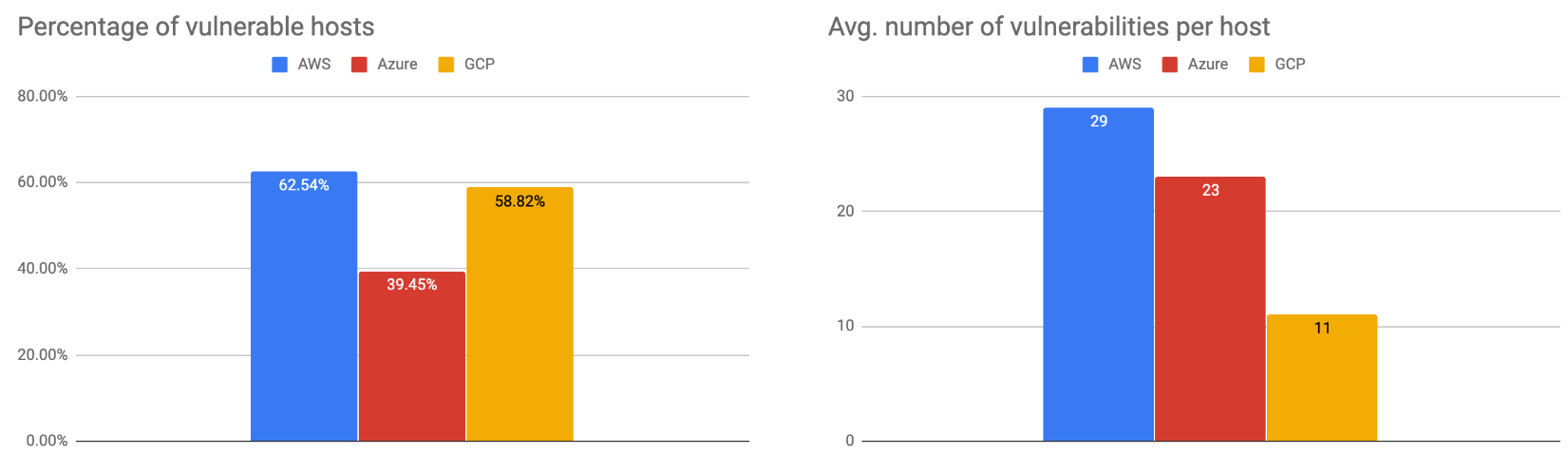

La ricerca si è concentrata sulla valutazione del cloud pubblico dagli host esposti pubblicamente, raccogliendo informazioni tra cui servizi esposti, versioni del servizio e vulnerabilità del servizio per determinare la posizione di sicurezza di ciascun host. Si è studiato la correlazione tra IP dannosi nel cloud pubblico e vulnerabilità note precedenti. L’ analisi ha rivelato che:

- Il 47% dei server SSH su Azure potrebbe essere vulnerabile agli attacchi di forza bruta a causa dell’opzione “usa password-login”.

- Il 32% degli host cloud pubblici esposti ha server SSH aperti.

- Il 24% degli host di cloud pubblico esposti presenta vulnerabilità nota.

- Il 50% delle vulnerabilità del cloud pubblico esposto è noto da almeno due anni.

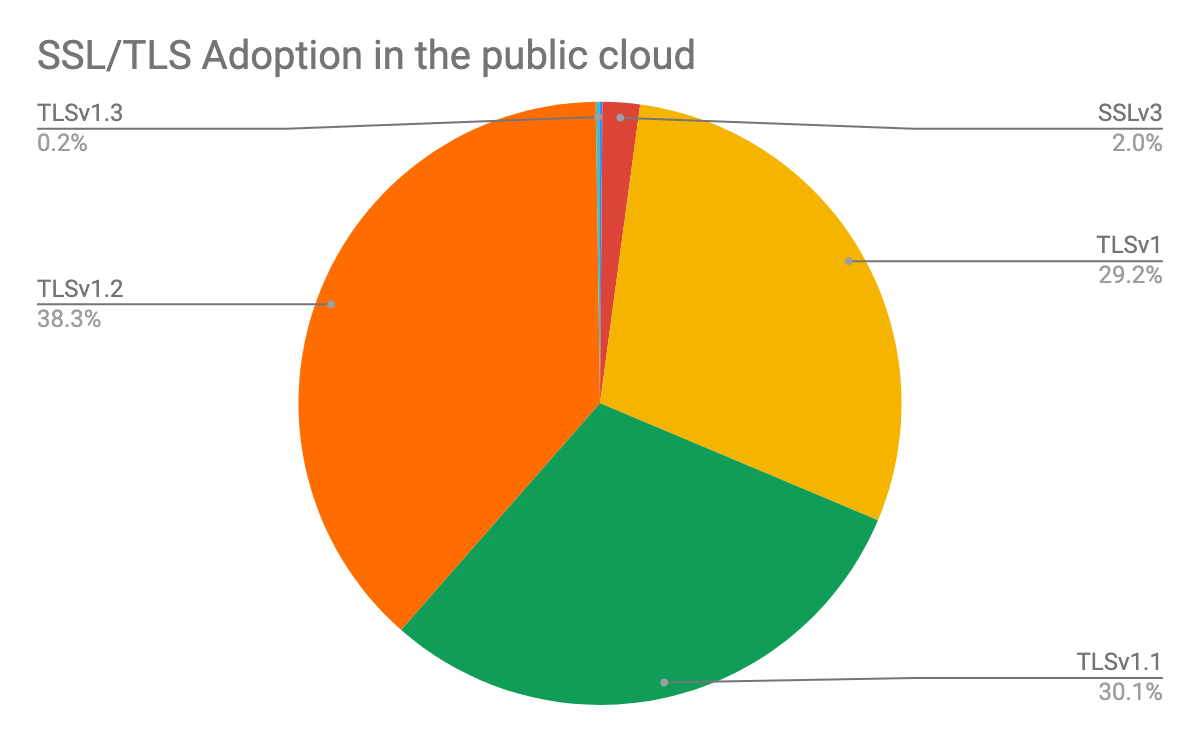

- Il 61% degli host di cloud pubblico esposti sono ancora su TLSv1.1 o versioni precedenti (v1.2 e v1.3 sono stati rilasciati nel 2008 e 2018, rispettivamente).

Nel cloud pubblico, la sicurezza è una responsabilità condivisa tra il CSP e gli utenti. Dato che ci sono così tanti servizi cloud nel cloud pubblico, la maggior parte degli utenti probabilmente non è consapevole delle proprie responsabilità di sicurezza. I CSP non solo dovrebbero proteggere i loro servizi cloud, ma anche istituire guardrail per prevenire e rilevare comportamenti insicuri degli utenti. I risultati di questo studio ribadiscono l’importanza della “sicurezza di default”. Se non esistessero opzioni non sicure, gli utenti non avrebbero potuto prendere decisioni non sicure. Se i CSP fossero monitorati in modo proattivo per il comportamento degli utenti non sicuri e avessero avvisato gli utenti con interventi correttivi, non ci sarebbero stati così tanti servizi esposti.

Vi sono, tuttavia, ancora progetti e decisioni di cui gli utenti dovrebbero essere responsabili. Gli utenti devono avere una consapevolezza minima della sicurezza per lavorare nel cloud. Sebbene Function-as-a-Service rimuova molti oneri di manutenzione dagli utenti, gli sviluppatori devono comunque scrivere il codice e assegnare le autorizzazioni appropriate a ciascuna funzione. Se vengono rilevate nuove vulnerabilità nelle librerie utilizzate dalle funzioni, solo lo sviluppatore può correggere e aggiornare il codice sorgente. Se CSP avvisa un servizio SSH esposto e raccomanda una configurazione del firewall per limitare il traffico in entrata, solo gli amministratori di sistema sanno quali IP il firewall dovrebbe inserire nella whitelist. Questi compiti banali sono troppo spesso trascurati, il che può portare a risultati catastrofici. L’enorme volume di incidenti di sicurezza causati da credenziali deboli o database esposti ha intorpidito la comunità della sicurezza. Tuttavia, non vi è alcun segno che il numero di incidenti relativi alla sicurezza stia rallentando. Organizzazioni diverse ripetono semplicemente gli stessi errori in diversi CSP.

Fonte: Unit42 PaloAlto Networks